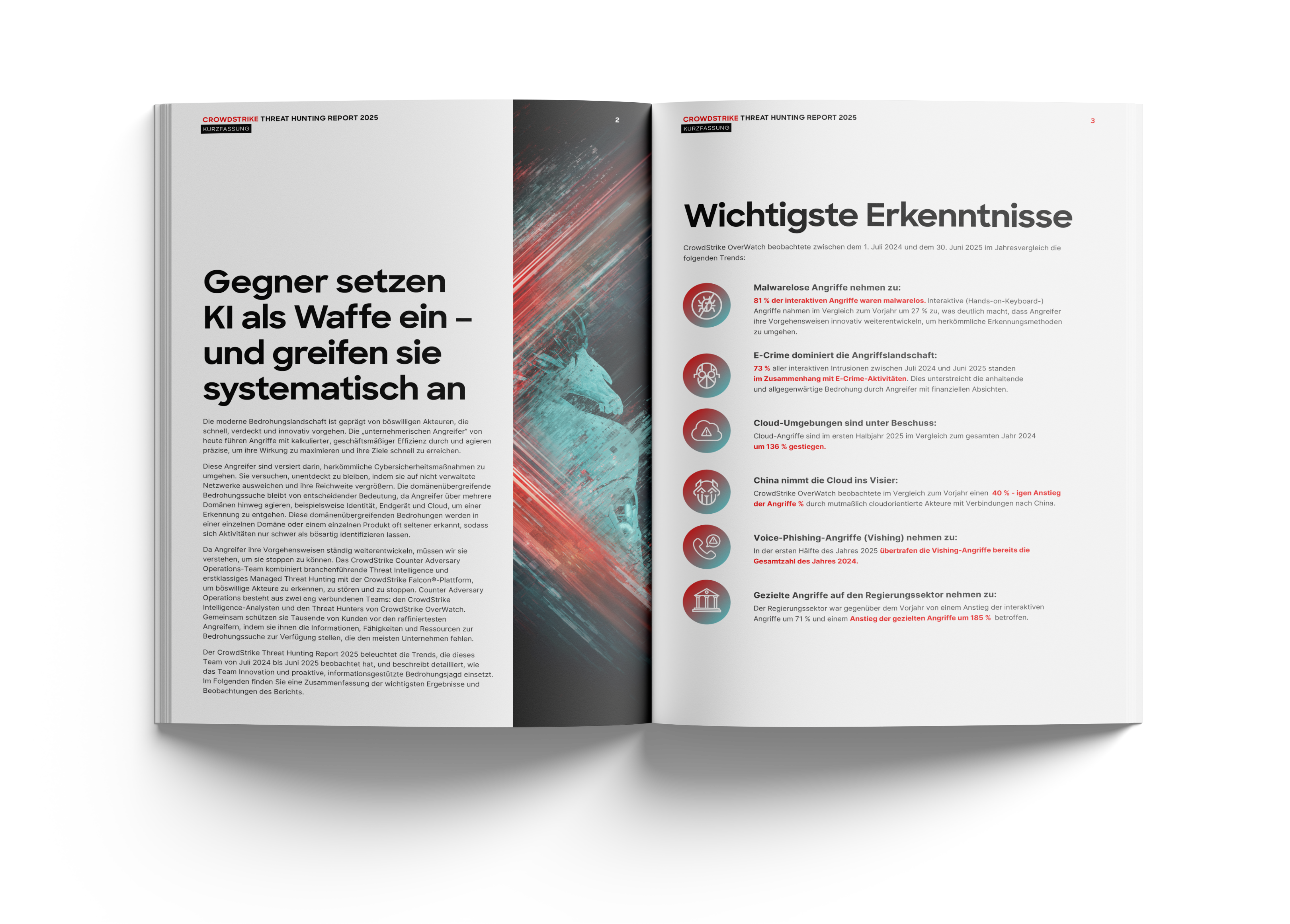

Gegner setzen KI als Waffe ein – und greifen sie systematisch an:

- Wie Angreifer KI zur Täuschung nutzen

- Die wichtigsten Erkenntnisse zu Angriffen mit manuellen Eingaben

- Geschwindigkeit als wichtigster Vorteil für Angreifer

Bei fortgesetztem Trend wird sich das Vishing-Volumen gegenüber letztem Jahr verdoppeln3

Fünf der zehn häufigsten MITRE ATT&CK®-Techniken gehören zu den Erkennungstechniken1

Anstieg von Angriffen in der Cloud2

Anstieg von Angriffen in der Cloud wird auf Bedrohungsakteure mit Verbindung zu China zurückgeführt1

mehr Angriffe durch „Hands-on-keyboard“-Aktivitäten1

der Angriffe mit manuellen Eingaben erfolgten malwarelos1

Lernen Sie die gefährlichsten Bedrohungsakteure der Welt und ihre verborgenen Vorgehensweisen kennen.

1. In den letzten 12 Monaten

2. Im ersten Halbjahr 2025 im Vergleich zum gesamten Jahr 2024

3. Bis Ende 2025