Les cyberadversaires exploitent et ciblent l'IA à grande échelle :

- Comment les cyberadversaires utilisent l'IA comme leurre

- Informations clés sur les attaques « hands-on-keyboard »

- Pourquoi la vitesse est le principal avantage des cyberadversaires

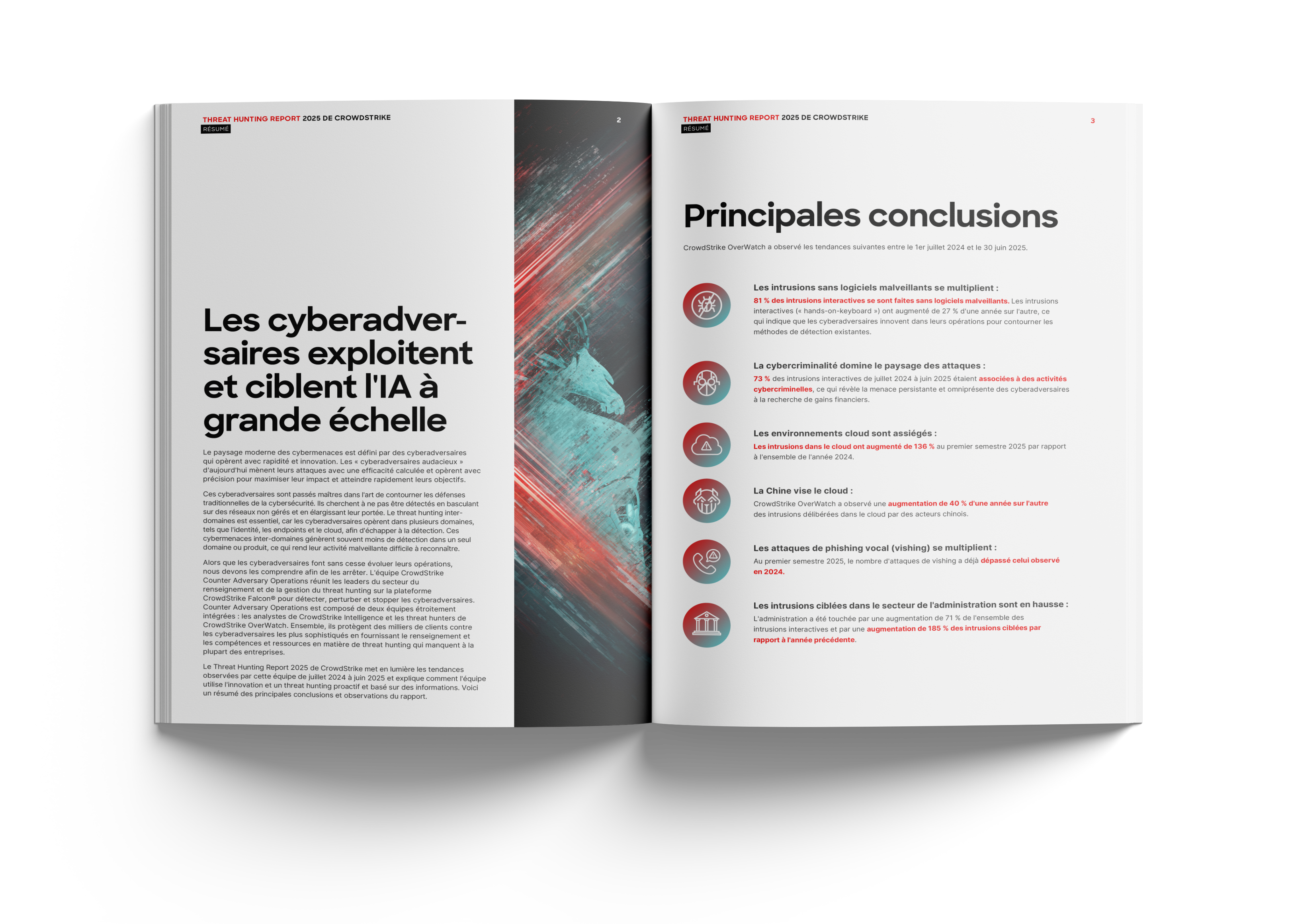

de vishing par rapport à l'année dernière3

des 10 techniques MITRE ATT&CK® les plus courantes étaient des techniques de Discovery1

d'augmentation des intrusions dans le cloud2

d'augmentation des intrusions dans le cloud attribuées à des cyberadversaires liés à la Chine1

d'augmentation des intrusions « hands-on-keyboard »1

des intrusions « hands-on-keyboard » n'utilisaient pas de logiciel malveillant1

Découvrez les cyberadversaires les plus dangereux au monde et les techniques d'attaque qu'ils veulent vous cacher.

1. Au cours des 12 derniers mois

2. Au premier semestre 2025 par rapport à l'ensemble de l'année 2024

3. D'ici la fin de l'année 2025