ランサムウェアとは

ランサムウェアとは、被害者のデータを暗号化するマルウェアの一種のことで、感染すると、ファイルやネットワークへのアクセスを復元するために、攻撃者から「身代金」つまり金銭が要求されます。通常、身代金の支払いが行われると、被害者は暗号化解除キーを受け取り、ファイルへのアクセスを復元できます。身代金が支払われないと、脅威アクターは、データリークサイト (DLS) にデータを公開したり、ファイルへのアクセスを永久にブロックしたりします。

ランサムウェアは、政府セクター、教育セクター、金融セクター、医療セクターなどの広範なセクターを標的にした最も有名なマルウェアタイプの1つになっており、毎年、世界中で数百万ドルが強奪されています。

ランサムウェア攻撃の仕組み

ランサムウェアの種類(すぐ後で説明します)に関係なく、ランサムウェアは、次のプロセスに従う傾向があります。

ステップ1:感染

ランサムウェアオペレータは、一般に、フィッシングEメールとソーシャルエンジニアリングの手法を使用して、被害者のコンピューターに感染します。ほとんどの場合、被害者が最終的にEメール内の悪意のあるリンクをクリックして、ランサムウェアの亜種がデバイスに取り込まれます。

ステップ2:暗号化

デバイスまたはシステムが感染した後、ランサムウェアは、貴重なファイルを検索し、暗号化します。亜種によっては、悪意のあるソフトウェアは、組織中の他のデバイスやシステムに拡散する機会を探します。

ステップ3:身代金の要求

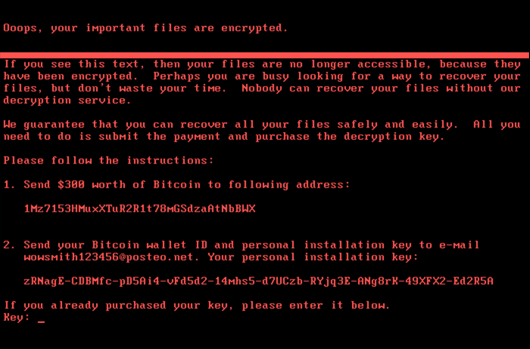

データが暗号化されると、ファイルをロック解除するために暗号化解除キーが必要になります。暗号化解除キーを取得するには、被害者は、攻撃者への支払い方法(通常はBitcoin)を概説した身代金要求のメモに残された指示に従う必要があります。

Bitcoinを要求するハッカーからの身代金要求の手紙

ランサムウェアの種類

- 暗号化型ランサムウェア:このタイプのランサムウェアは、システムのハードドライブ上のファイルを体系的に暗号化します。復号キーに対して身代金を支払わない限り、ファイルの復号は極めて困難になります。支払いには、ビットコイン、MoneyPak、PaySafeCard、Ukash、またはプリペイド(デビット)カードの使用が求められます。

- スクリーンロッカー:ロッカー型ランサムウェアは、コンピューターやシステムへのアクセスを完全に遮断し、ファイルやアプリケーションを使用できなくします。ロックスクリーンには身代金の要求が表示され、緊急性を高めて被害者に行動するように駆り立てるためのカウントダウンクロックが表示されることもあります。

- スケアウェア:スケアウェアは、ポップアップ画面を利用して「ウイルスに感染している」と被害者に信じ込ませ、問題を解決するためと称して偽のソフトウェアをダウンロードさせる手口です。

ランサムウェアの実例

ランサムウェア攻撃の例を知っておけば、特定の亜種の仕組みとそれぞれの最善の保護方法を理解するのに役立ちます。亜種には次のものがあります。

| 亜種 | 説明 |

|---|---|

| CryptoLocker | CryptoLockerランサムウェアは、影響を与えたシステムの数と、強力な暗号化アルゴリズムを使用しているという両方の点で革命的でした。このグループは、主にバンキング関連の詐欺にボットネットを利用しました。 |

| NotPetya | NotPetyaは、ネットワーク全体への自己増殖機能とランサムウェアとを組み合わせたものです。これは、SMBサービスでのCVE-2017-0144の脆弱性に対するEternalBlueエクスプロイトなど、複数の増殖方法を使用してMicrosoft Windowsマシンに拡散します。 |

| Ryuk | WIZARD SPIDERは、2018年8月以来、Ryukランサムウェアを操っている巧妙なサイバー犯罪(eCrime)グループであり、高額な身代金を見返りに大規模な組織を標的にしています。 |

| REvil(Sodinokibi) | Sodinokibi/REvilランサムウェアは一般に、脅威アクターであるPINCHY SPIDERと、RaaS(サービスとしてのランサムウェア) モデル下で活動しているその関連グループに関連付けられています。 |

| WannaCry | WannaCryは、ファイルの共有を可能にするEternalBlueと呼ばれるMicrosoft Windowsエクスプロイトを使用して医療機関や公益事業会社を標的にすることで、ランサムウェアが拡散されるようにします。 |

| Conti | Contiでは、ADVobfuscatorなどのコンパイラーベースの難読性手法を利用しているため、ランサムウェアのソースコードを構築する際のコードがわかりにくくなっています。検知を回避し、自動マルウェア分析システムを妨害するために、Contiのソースコードの一部は定期的に再構築または再作成されています。 |

| Maze | Mazeランサムウェアは、世界中の複数の業界と組織を標的にしています。これは比較的新しく、ランサムウェア攻撃の被害者が攻撃者の要求に屈しなかった場合にプライベートデータを一般公開することで有名です。 |

| BlackCat | Blackcatランサムウェアは、安全性の高いプログラミング言語Rustで記述された最初の専門的なランサムウェアの1つなので、よく使用されています。このため、さまざまなオペレーティングシステムに合わせてマルウェアを簡単にカスタマイズすることができます。 |

ランサムウェア攻撃の主な標的

ランサムウェアは当初、一般市民のパーソナルコンピューターなど、個人的なシステムを標的にするものとして登場しました。しかしながら攻撃者は、従業員と顧客のデータを取り戻して保護するために支払いをいとわない組織を標的にし始めたときに、その真の可能性に気付きました。最近では、ほとんどのランサムウェア攻撃は、このような攻撃から完全に保護するためのリソースが不足している中小規模の組織を含め、企業やその他の組織に対して行われています。

クラウドストライク「ランサムウェア現状調査」

クラウドストライクは、世界中の1,100名のセキュリティリーダーを対象にランサムウェアについての調査を実施しました。その調査結果をご紹介します。

今すぐダウンロード

最も影響を受ける業界には、銀行、公共事業、教育、政府、製造などがあります。攻撃者はまた、米国、カナダ、オーストラリアなど、世界でも裕福な地域や国でランサムウェア攻撃を実行することが多くなっています。これには2つの理由があります。このような地域に所在する裕福な企業からより多額の金銭を強奪したいためと、このような地域ではPC導入率が高い傾向にあるためです。

身代金は支払うべきか

FBIは、ランサムウェア攻撃に応じた身代金の支払いを支持していません。FBIは、身代金の支払いが、このビジネスモデルを助長させるだけでなく、テロ組織、マネーロンダラー、およびならず者国家の懐に入るおそれもあると考えています。さらに、身代金を支払ったことを公然と認めている組織がほとんどなくても、攻撃者はその情報をダークウェブで公表しているので、新しい標的を探している他の攻撃者に知れ渡ってしまいます。

身代金を支払ったからといって、復旧が速くなるわけでも、復旧が保証されるわけでもありません。複数の暗号化解除キーが存在することも、暗号化解除ユーティリティが正しくないことも、暗号化解除ツールが被害者のオペレーティングシステムと互換性がないことも、暗号化解除が二重になっていて暗号化解除キーが片方の層でしか機能しないことも、一部のデータは損なわれていることもあります。ランサムウェアの被害者の半数以上は、自らのシステムを正しく復元することができません。

身代金の支払い額

ランサムウェアは依然として、サイバー犯罪者にとって最も儲かる戦術の1つです。2024年の平均身代金支払い額は273万米ドルで、2023年の182万米ドルから大幅に増加しています。

ランサムウェアを除去する方法

ランサムウェアの感染拡大方法には、さまざまなものがあります。ランサムウェアは、ネットワーク上のデバイスに侵入すると、大きな損害をもたらし、業務停止に追い込む中断を引き起こすおそれがあります。機密データ、財政的健全性、ブランドの評判が危機にさらされるため、ランサムウェア攻撃を受けた場合の対処法を知っておくことは重要ですが、ランサムウェアに対する最善の防御策にはプロアクティブな防御が欠かせません。

Expert Tip

業務の安全を確保するには、次のヒントに従ってください。

- サイバーセキュリティのベストプラクティスに関してすべての従業員をトレーニングする

- オペレーティングシステムと他のソフトウェアにパッチを適用して最新の状態に保つ

- Eメールセキュリティを実装し強化する

- 脅威インテリジェンスをセキュリティ戦略に組み込む

- ランサムウェア対策としてのオフラインバックアップを開発する

- 堅牢なアイデンティティ保護プログラムを実装する

ランサムウェアに遭遇した場合、次のステップを行うことが重要です。

1. 感染したデバイスを特定する

ネットワークに接続したすべてのデバイス(オンサイトとオフサイトの両方)の接続を切断する必要があります。必要に応じてワイヤレス接続(Wi-FiやBluetoothなど)も無効にします。ランサムウェア感染がネットワークに拡散し、重要なデータが強奪されたり暗号化されたりすることを阻止するのに役立つためです。

ランサムウェアがネットワークに侵入した場合、感染したデバイスを迅速に(侵害が残りのネットワークに拡散する前に)特定して隔離することが重要です。

最初に、ファイルの名前変更やファイル拡張子の変更など、ネットワーク上の疑わしいアクティビティを探します。システムが人的エラー(従業員がフィッシングEメールに記された疑わしいリンクをクリックしたなど)によって侵害された可能性が高いので、従業員が情報源として役立つ場合があります。感染したデバイスの特定に役立つ不審なアクティビティを経験した人や見つけた人がいないか尋ねてください。

2. セーフモードで再起動する

ランサムウェアの種類によっては、デバイスをリブートしセーフモードで再起動すると拡散を阻止できます。「REvil」や「Snatch」などの一部のトロイの木馬はセーフモードブート中に動作できますが、これはすべてのランサムウェアに該当するわけではなく、セーフモードは、マルウェア対策ソフトウェアをインストールするまでの貴重な時間稼ぎになります。ただし、暗号化されたファイルはセーフモードでも暗号化されたままであり、データバックアップで復元する必要があることに注意してください。

3. ランサムウェア対策ソフトをインストールする

感染したデバイスを特定し、ネットワークから切断したら、マルウェア対策ソフトウェアを使用してランサムウェアを除去する必要があります。デバイスが完全に復号化される前に通常業務を再開しようとすると、検知されていないマルウェアが再発するリスクがあり、さらなる拡散と侵害されるファイルの増加につながります。

4. ランサムウェアプログラムをスキャンする

デバイスにランサムウェアや他のワームがないと確信できる場合は、ファイル拡張子の変更などの疑わしい振る舞いがないかを手動で検索するとともに、確実にシステムをスキャンしてください。また、次世代型ファイアウォールを使用してください。コンピューターを復元したら、徹底的にスキャンして、再び大きな損害をもたらすおそれのある隠れたトロイの木馬をすべて明らかにする必要があります。

5. バックアップを確認する

サイバーセキュリティリスクがあらゆる場所に潜んでいる現代において、集中管理されたネットワークからすべてのデジタルデータのバックアップを分離して保持することは、侵害が発生した際に迅速に復旧し、ダウンタイムを最小限に抑えるために不可欠です。

すべてのデバイスが復号化され、ウイルス対策ソフトウェアが導入されたら、バックアップデータを使用して、侵害されたファイルを復元します。

ただし、その前にバックアップファイルに対してクイックチェックを実行してください。現代のランサムウェアは巧妙さと回復力が増大しているので、これらのファイルも破損している可能性があり、このデータをネットワークに展開すると、単に最初のステップに戻ってしまう可能性があります。

6. 攻撃を報告する

侵害後の最優先事項は拡散を阻止して復旧フェーズを開始することですが、攻撃のより広範な影響についても考慮する必要があります。損なわれたデータは、その事業だけでなく、従業員と顧客にも影響します。

一般にランサムウェアには情報漏えいの脅威が伴うので、できるだけすぐに当該官庁に報告する必要があります。

米国のデータ法は、実際には連邦レベルでは存在していません。ただし、個々の州と一部の連邦の規制の組み合わせにより、それらのデータコンプライアンス規制に厳しい罰金が科せられています。例えば、カリフォルニアでデータ侵害を被った場合は、CCPAに報告する必要があり、違反ごとに7,500ドルの罰金が科せられます。

ランサムウェアと他の形式のマルウェアは、法執行機関にも報告する必要があります。こうした機関では、責任者の特定と今後の攻撃の防止を支援してもらえます。以下で攻撃について報告できます。

小規模ビジネスサイバーセキュリティサバイバルガイド

クラウドストライクの「小規模ビジネスサイバーセキュリティサバイバルガイド」を入手して、現代のサイバー攻撃の全体像を理解し、ビジネスを守るための実践的なステップを学びましょう。

今すぐダウンロードランサムウェア対策ソリューション - クラウドストライクのアプローチ

前述のように、ランサムウェア攻撃は、業務とデータプライバシーに悪影響を及ぼすおそれがあります。ランサムウェアから保護するにはプロアクティブなアプローチが不可欠と言っても過言ではありません。クラウドストライクのランサムウェア保護ソリューションは、このプロアクティブなアプローチの実践に役立ちます。組織の規模に応じて、Falcon Go、Falcon Pro、またはFalcon Enterpriseの製品バンドルで、エンドポイントやクラウドのワークロード、アイデンティティ、データなどの組織の攻撃対象領域を防御できます。

ランサムウェアに関するよくある質問

Q:ランサムウェアとは何ですか?

A:ランサムウェアとは、被害者のデータを暗号化し、ファイルやネットワークへのアクセスを復元するために「身代金(ランサム)」の支払いを要求するマルウェアの一種です。

Q:ランサムウェア攻撃の標的は誰ですか?

A:現在、ランサムウェア攻撃の多くは企業や各種組織を標的にしています。特に、中小規模の組織は十分な防御リソースを持たないことが多く、攻撃の被害に遭いやすい傾向があります。

Q:身代金を支払うべきですか?

A:FBI(米連邦捜査局)は、ランサムウェア攻撃に対して身代金を支払うことを推奨していません。FBIは、身代金の支払いが、このビジネスモデルを助長させるだけでなく、テロ組織、マネーロンダラー、およびならず者国家の懐に入るおそれもあると考えています。

Q:身代金の平均支払い額はいくらですか?

A:2024年の平均身代金支払い額は273万米ドルで、2023年の182万米ドルから増加しています。

Q:どのようにすればランサムウェアを防止できますか?

A:従業員にサイバーセキュリティのベストプラクティスを教育すること、ソフトウェアを常に最新の状態に保つこと、Eメールのセキュリティを強化すること、オフラインの耐ランサムウェア型バックアップを構築することなど、基本的な対策を徹底することが重要です。

Q:ランサムウェアを除去することは可能ですか?

A:はい、可能です。ランサムウェアに感染した場合は、まず感染したデバイスを特定してください。次に、セーフモードで再起動し、ランサムウェア対策ソフトウェアをインストールしてスキャンを実行します。その後、バックアップファイルが破損していないことを確認します。最後に、攻撃を報告します。

Q:ランサムウェア攻撃はどこに報告すればよいですか?

A:以下のサイトから、攻撃を報告できます。