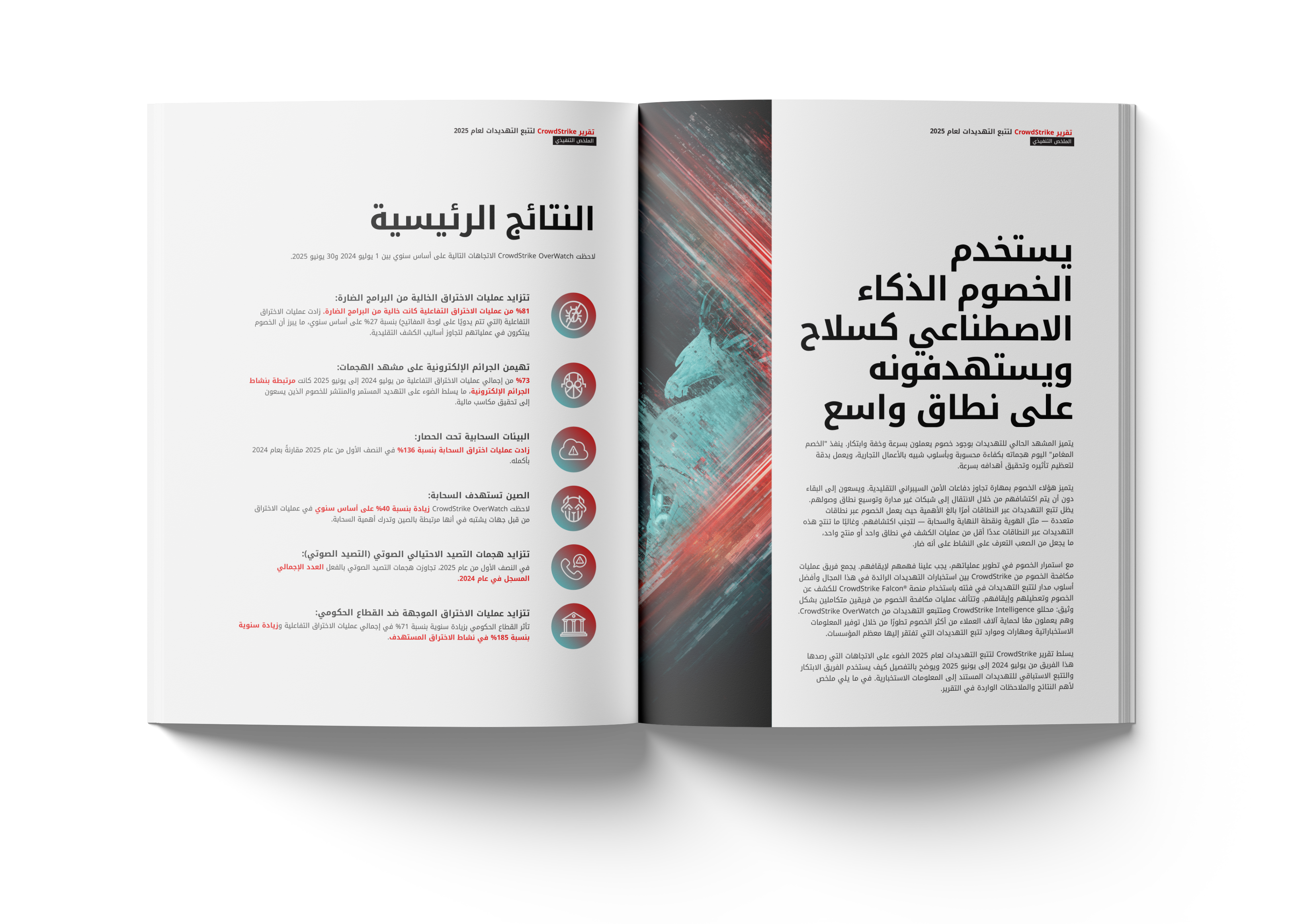

يستخدم الخصوم الذكاء الاصطناعي بوصفه سلاحًا ويستهدفونه على نطاق واسع:

- كيفية استخدام الخصوم الذكاء الاصطناعي للتضليل

- رؤى رئيسية حول الهجمات اليدوية

- سبب كون السرعة هي الميزة الأكبر للخصوم

من المتوقع أن يتضاعف حجم عمليات التصيد الاحتيالي الصوتي مقارنةً بالعام الماضي3

من أكثر 10 تقنيات MITRE ATT&CK® شيوعًا هي تقنيات اكتشاف1

في عمليات الاختراق السحابية2

زيادة في عمليات الاختراق السحابية المنسوبة إلى خصوم في الصين1

في عمليات الاختراق اليدوية1

من عمليات الاختراق اليدوية لم تستخدم البرمجيات الخبيثة1

تعرف على أخطر الخصوم في العالم وحيلهم التي لا يريدونك أن تكشفها.

1. في الأشهر الـ 12 الماضية

2. في النصف الأول من عام 2025 مقارنةً بعام 2024 بأكمله

3. بحلول نهاية عام 2025